来源:Chainalysis;编译:邓通,喜来顺财经

洗钱的目的是掩盖资金的犯罪来源,以便可以获取和使用资金。 在基于加密货币的犯罪中,这通常意味着将资金转移到可以转换为现金的服务,同时经常采取额外措施来隐藏资金的来源。 因此,我们对加密货币洗钱的链上分析重点关注两组不同的服务和链上实体:

中介服务和钱包。 该类别包括个人钱包、混合器、即时交换器、各种类型的 DeFi 协议以及其他合法和非法的服务。 加密货币犯罪分子通常使用此类服务来持有资金,或通过掩盖其源地址和当前地址之间的链上链接来混淆其犯罪起源。

Fiat off-ramping服务。此类别包括任何将加密货币转换为法定货币的服务,最常见的是中心化交易所。但它也可以包括P2P交易所、赌博服务和加密货币自动取款机。同样重要的是考虑到使用中心化交易所基础设施并允许进行法定货币离岸的嵌套服务,例如许多场外交易平台。

重要的是要记住,在解决洗钱问题时,所有这些服务都有不同的功能和选项。 例如,中心化交易所拥有更多的控制权,因为它们可以冻结来自可疑或非法来源的资金。 然而,DeFi 协议通常没有这个选项,因为它们自主运行并且不托管用户的资金。 当然,DeFi 协议的去中心化性质也意味着区块链分析师通常可以追踪资金通过 DeFi 协议流向下一站,而中心化服务则不然。 当然,故意促进洗钱的非法服务通常只能通过执法行动或其他法律程序来制止。 同样重要的是要记住,代币发行者也可以发挥积极作用。 例如,USDT 和 USDC 等稳定币具有冻结与犯罪相关地址持有的资产的功能。

考虑到这一点,让我们来看看 2023 年加密货币洗钱的主要趋势。

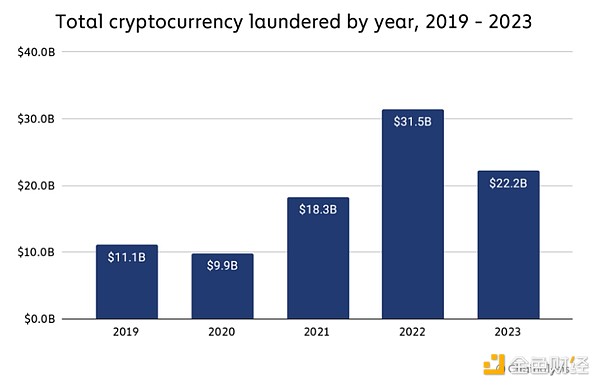

2023 年,非法地址发送了价值 222 亿美元的加密货币,这比 2022 年发送的 315 亿美元大幅减少。这种下降的部分原因可能是合法和非法加密货币交易量的总体下降。 然而,与总交易量下降 14.9% 相比,洗钱活动下降幅度更大,达到 29.5%。

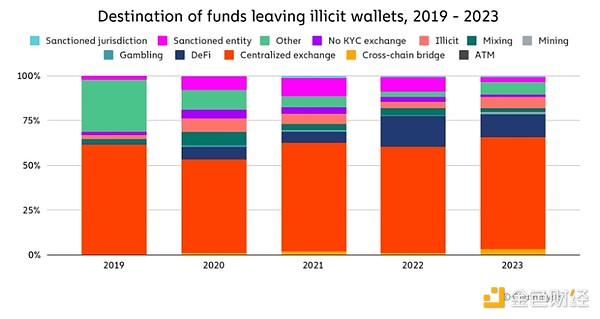

总体而言,中心化交易所仍然是从非法地址发送资金的主要目的地,其比率在过去五年中保持相对稳定。 随着时间的推移,非法服务的作用已经缩小,而流向 DeFi 协议的非法资金份额却在增加。 我们将这主要归因于该时期 DeFi 的总体增长,但也必须注意到,DeFi 固有的透明度通常使其成为混淆资金流动的糟糕选择。

就用于洗钱的服务类型细分而言,2023 年与 2022 年基本相似,但我们确实看到转向非法服务类型的非法资金比例略有下降,转向赌博服务和桥协议的资金有所增加。

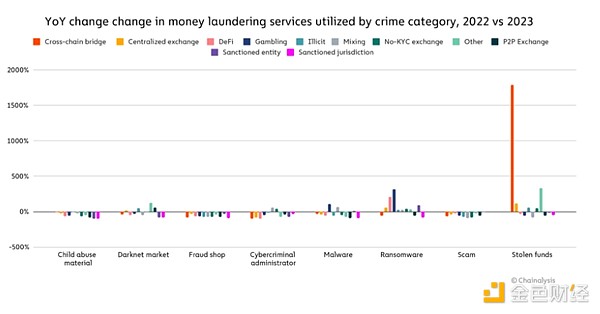

然而,如果我们放大观察特定类型的加密犯罪分子如何洗钱,我们可以发现某些领域实际上发生了重大变化。 最值得注意的是,我们看到从与被盗资金相关的地址发送到跨链桥的资金量大幅增加,我们稍后将更详细地研究这一趋势。 我们还观察到从勒索软件发送到赌博平台的资金以及从勒索软件钱包发送到桥接器的资金大幅增加。

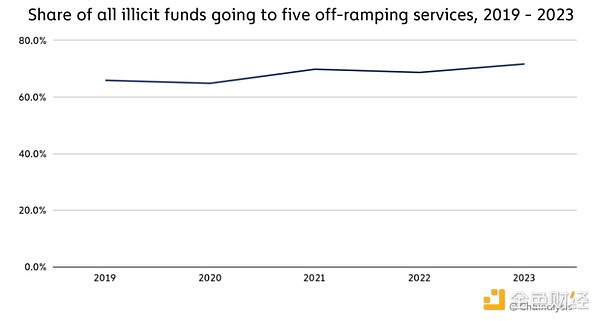

法定货币出口服务很重要,因为犯罪分子可以在其中将加密货币转换成现金,这是洗钱过程的高潮。 尽管有数千个出口服务正在运营,但大多数洗钱活动都集中在少数几个服务中。 2023 年,在流向出口服务的所有非法资金中,71.7% 仅流向 5 种服务,略高于 2022 年的 68.7%。

我们还可以更深入地检查存款地址层面的洗钱集中度。 存款地址是与个人用户相关的集中服务地址——您可以将它们视为类似于银行账户。 因此,在存款地址方面检查洗钱活动可以让我们更好地了解对大多数加密货币洗钱活动最直接负责的个人或嵌套服务。 从这个角度来看,我们可以看到,2023 年洗钱实际上不再那么集中在存款地址层面,尽管洗钱在服务层面的集中程度略有提高。

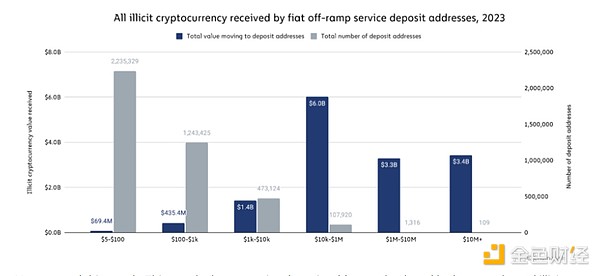

上图显示了按 2023 年每个地址单独收到的非法加密货币总额划分的服务存款地址。每个灰色条代表存储桶中的存款地址数量,而每个蓝色条代表收到的非法加密货币总价值存储桶中的所有充值地址。 以第一个存储桶为例,我们看到 2,235,329 个存款地址收到了价值 5 至 100 美元之间的非法加密货币,所有这些存款地址总共收到了价值 6940 万美元的非法加密货币。

2023 年,109 个交易所存款地址各自收到了价值超过 1000 万美元的非法加密货币,总共收到了 34 亿美元的非法加密货币。 尽管这仍然代表着高度集中,但到 2022 年,只有 40 个地址收到了超过 1000 万美元的非法加密货币,总金额略低于 20 亿美元。 2022 年,只有 542 个存款地址收到了超过 100 万美元的非法加密货币,总计 63 亿美元,占当年中心化交易所收到的所有非法价值的一半以上。 2023 年,1,425 个存款地址收到了超过 100 万美元的非法加密货币,总计 67 亿美元,仅占当年交易所收到的所有非法价值的 46%。

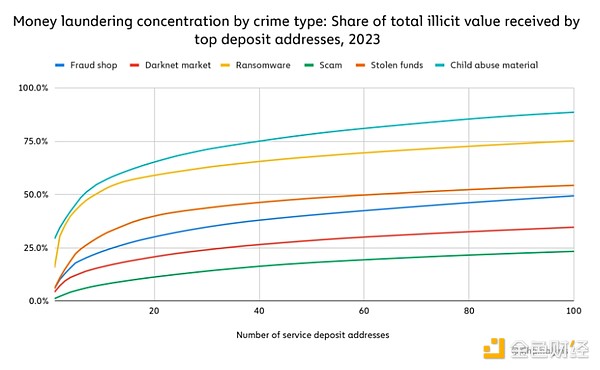

然而,还值得注意的是,洗钱集中度因犯罪类型而异。 例如,CSAM 厂商和勒索软件运营商的集中度很高,仅仅 7 个充值地址就占到了交易所从 CSAM 厂商获得的总价值的 51.0%,而对于勒索软件来说,仅仅 9 个地址就占到了 50.3%。 另一方面,诈骗和暗网市场的集中度要低得多。 显示出较高集中度的加密货币犯罪形式可能更容易受到执法部门的攻击,因为他们的洗钱活动依赖于相对较少的可中断服务。

总体而言,加密犯罪分子可能正在通过更多嵌套服务或存款地址来实现洗钱活动多样化,以便更好地向执法和交易所合规团队隐瞒行踪。 将活动分散到更多地址也可能是减轻任何一个存款地址因可疑活动而被冻结的影响的一种策略。 因此,通过针对洗钱基础设施打击加密货币犯罪可能需要比过去更加勤奋和对链上活动互联性的理解,因为活动更加分散。

大部分加密货币洗钱活动相对简单,由不良行为者直接将资金发送到交易所。 我们可以在下面的 Chainalysis Reactor 图上看到这一点,该图显示了现已不复存在的电话号码欺骗服务 iSpoof,该服务在被执法部门关闭之前促成了超过 1 亿英镑的诈骗活动,将数百万比特币直接发送到一组中心化交易所的存款地址。

然而,拥有更复杂的链上洗钱技能的加密犯罪分子——例如与 Lazarus Group 等黑客团伙相关的臭名昭著的朝鲜网络犯罪分子——往往会使用更多种类的加密服务和协议。 下面,我们将通过 Lazarus Group 的示例来了解老练的不良分子调整洗钱策略的两种重要方式:

在 Sinbad 被取缔并被 OFAC 指定后使用新的混合器;

通过跨链桥进行链跳转。

下面我们来看看。

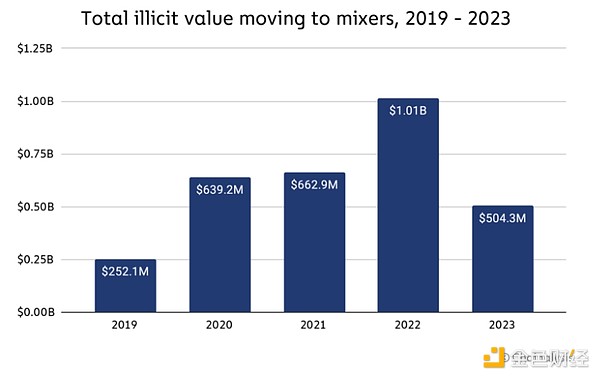

总体而言,2023 年从非法地址发送到混合器的资金有所下降,从 2022 年的 10 亿美元减少到 2023 年的 5.043 亿美元。

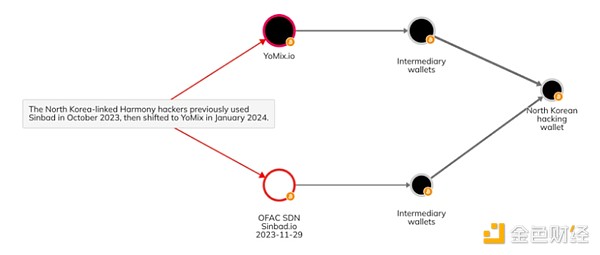

这在很大程度上可能是由于执法和监管努力,例如 2023 年 11 月对混合器 Sinbad 的制裁和关闭。但 Lazarus Group 等复杂的网络犯罪组织已经调整了混合器的使用方式。 正如我们在去年的《加密货币犯罪报告》中所报道的那样,在 Tornado Cash 受到制裁后不久,Sinbad 在 2022 年成为了朝鲜相关黑客的首选混合者,而 Tornado Cash 此前一直是这些老练的网络犯罪分子的首选。 随着 Sinbad 的退出,基于比特币的混合器 YoMix 成为了替代者。 我们可以在下面的 Reactor 图上看到一个这样的例子,其中显示了一个与朝鲜黑客活动相关的钱包从 YoMix 接收资金,而它之前曾从 Sinbad 接收资金。

总体而言,YoMix 在 2023 年实现了巨大增长,全年资金流入增长了 5 倍以上。

根据 Chainalysis 数据,大约三分之一的 YoMix 资金流入来自与加密货币黑客相关的钱包。 YoMix 的发展及其受到 Lazarus Group 的欢迎是一个典型的例子,说明当以前流行的混合服务被关闭时,成熟的参与者有能力适应并找到替代的混合服务。

跨链桥允许用户将资金从一个区块链转移到另一个区块链。 一般来说,任何人都可以访问这些智能合约,尽管理论上桥可以实现黑名单。 所有这些活动都发生在链上,这意味着区块链分析师可以通过桥追踪资金,因为没有中心化实体托管转移到桥的资金。

如前所述,2023 年,非法行为者利用桥接协议进行洗钱的情况大幅增加,尤其是在加密货币盗窃中。

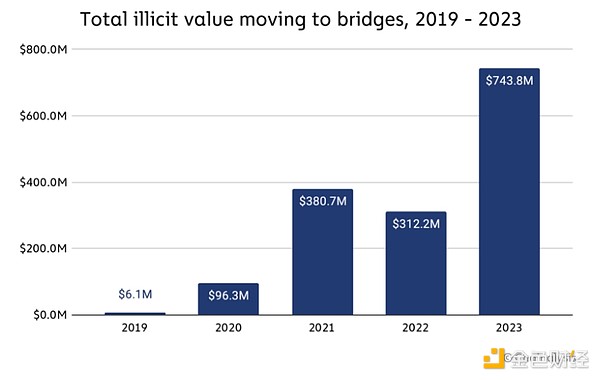

总体而言,桥接协议在 2023 年从非法地址接收了 7.438 亿美元的加密货币,而 2022 年仅为 3.122 亿美元。

与朝鲜有关的黑客是最常利用跨链桥进行洗钱的黑客之一,我们可以在下面的 Reactor 图上看到此活动的示例。

在这种情况下,与 2022 年 Harmony 黑客攻击相关的资金于 2023 年 5 月转移到流行的桥接协议,从比特币区块链转移到 Avalanche 区块链。 然后这些资金被交易为稳定币,然后使用不同的协议再次桥接,这次是从 Avalanche 区块链到 TRON 区块链。

我们从 Lazarus Group 等加密货币犯罪分子那里看到的洗钱策略的变化提醒我们,最老练的非法行为者总是在调整他们的洗钱策略并利用新型加密服务。 通过研究这些新的洗钱方法并熟悉与其相关的链上模式,执法和合规团队可以提高效率。